Conformité des tiers et cybersécurité 2025 : nouvelles menaces, nouvelles stratégies

En moins de trois ans, le cadre réglementaire européen a basculé. DORA, NIS 2, CRA et Data Act imposent désormais aux entreprises, qu’elles soient dans la finance, l’industrie, l’énergie, la tech ou les services, une maîtrise rigoureuse des risques cyber liés à leurs tiers : fournisseurs, prestataires, éditeurs, sous-traitants techniques…

Cette évolution marque une rupture, car jusqu’ici, la sécurité des systèmes d’information reposait principalement sur des mesures internes. Aujourd’hui, l’exposition aux cyberattaques dépend aussi du niveau de sécurité des partenaires connectés. Et cette dépendance devient un sujet réglementaire : auditable, traçable et sanctionnable.

Dans ce contexte, les entreprises doivent refondre leur approche de la cybersécurité des tiers autour de trois axes :

Qualifier les prestataires en amont en intégrant les critères cybersécurité dès l’appel d’offres ;

Formaliser des obligations précises dans les contrats, notamment sur la localisation des données, les audits et la remédiation ;

Piloter la conformité dans la durée, avec une évaluation périodique et un suivi documentaire rigoureux.

Dans cet article, la rédaction de Provigis décrypte ces exigences et vous propose un dispositif de conformité pour maîtriser le risque cyber issu de vos tiers.

Plusieurs règlements et directives imposent désormais aux entreprises de prouver qu’elles maîtrisent les risques cyber liés à leurs fournisseurs, sous-traitants ou prestataires de services numériques.

Cette obligation s’étend à l’ensemble de l’écosystème : hébergeurs, éditeurs SaaS, intégrateurs, infogérants, constructeurs, distributeurs… Chaque tiers exposé au système d’information, aux données ou aux produits numériques devient un point d’entrée potentiel à sécuriser, tracer et auditer.

Quatre textes sont au cœur de cette évolution réglementaire :

- DORA, dans le secteur financier ;

- NIS 2, pour les entités opérant dans des secteurs critiques ;

- CRA, pour les fabricants de produits numériques et d’objets connectés ;

- Le Data Act, qui encadre les accès tiers aux données d’usage.

#1 DORA : encadrer la dépendance numérique aux prestataires TIC critiques

Qu’est-ce que DORA ?

Le règlement européen Digital Operational Resilience Act, ou DORA, est entré en application le 17 janvier 2025. Il s’applique à l’ensemble du secteur financier européen, qu’il soit supervisé au niveau national (ACPR, AMF) ou européen (EBA, ESMA, EIOPA).

Dora est un règlement (et non une directive). Il n’a donc nécessité aucune transposition nationale pour qu’il devienne contraignant.

Son objectif : garantir la résilience opérationnelle numérique des entités financières, c’est-à-dire leur capacité à prévenir, détecter, contenir, gérer et corriger tout incident lié aux systèmes d'information dans un contexte de recrudescence des attaques (ou des accidents) sur des prestataires critiques (parfois hors UE), avec des risques systémiques de sécurité et de souveraineté.

💥 Ces incidents graves qui ont inspiré DORA

Le piratage de SolarWinds en 2020, l’incendie dans le Data Center OVHCloud de Strasbourg, le ransomware sur Kaseya, la faille zero-day de Microsoft Exchange, etc.)… ces incidents se sont tous matérialisés par des attaques par rebond dans les chaînes d’approvisionnement, des interruptions de service majeures, la diffusion massive de virus informatique ou encore la compromission de prestataires IT non européens dans les services financiers.

DORA impose donc une approche intégrée de la gestion des risques TIC qui couvre 5 volets :

- La gouvernance cyber ;

- La gestion des incidents ;

- La résilience technique ;

- Des tests d’intrusion en conditions réelles (TLPT) ;

- La maîtrise des dépendances aux prestataires de services TIC.

C’est ce dernier volet, à la fois structurant et contraignant, que nous allons développer dans la partie suivante. Il traite explicitement de l’exposition des entreprises assujetties aux risques liés à leurs fournisseurs informatiques (hébergeurs, éditeurs SaaS, infogérants, etc.).

Impacts de DORA sur la gestion des risques cyber liés aux prestataires TIC

DORA impose aux entités financières de maîtriser les risques liés aux services informatiques qu’elles externalisent, notamment en encadrant leur dépendance aux prestataires TIC et en assurant un suivi structuré, traçable et réversible de ces relations.

Sont concernés : tous les fournisseurs externes qui assurent un service informatique (hébergement, infogérance, logiciel en SaaS, sécurité, traitement ou sauvegarde de données). L’obligation s’applique aussi aux prestataires intra-groupe dès lors qu’ils fournissent un service à une entité assujettie.

Le règlement impose dans un premier temps de qualifier les services externalisés. Chaque entité doit déterminer si le service soutient une fonction « critique » ou « importante » en tenant compte des conséquences d’une interruption, d’une faille ou d’une compromission. Cette qualification doit être formalisée, justifiable et régulièrement révisée.

Si le service est jugé « critique », les 5 obligations suivantes s’appliquent :

- Clauses à intégrer dans les contrats : droit d’audit, exigences de sécurité, modalités de réversibilité, localisation des données, gestion de la sous-traitance et conditions de résiliation ;

- Tenue d’un registre des prestataires TIC : identification du prestataire, nature du service, justification de la criticité, localisation des données, liste des sous-traitants et engagements contractuels ;

- Organisation d’une revue périodique : vérification de la conformité documentaire, respect des engagements, suivi des incidents et mise à jour des informations ;

- Exercice du droit d’audit : contrôle sur site ou à distance, vérification de la sécurité, de la disponibilité, des sauvegardes, de la gestion des accès et de la traçabilité ;

- Stratégie de sortie testée : préparation à la fin de contrat, transfert des données, suppression des accès, accompagnement du prestataire et simulation de bascule.

💡 Comment Provigis répond à ces exigences ?

Provigis centralise les documents contractuels, certifications, attestations et preuves de conformité de vos tiers. Notre plateforme digitale alimente votre registre des prestataires TIC, déclenche des alertes en cas de document manquant ou expiré et historise les revues. Les données sont classées selon le niveau de criticité défini en interne (prestataires DORA critiques, non critiques ou hors périmètre) et restent exportables en cas de contrôle.

#2 NIS 2 : sécuriser les chaînes d’approvisionnement numériques au sein des secteurs critiques

Qu’est-ce que la directive NIS 2 ?

La directive européenne NIS 2 (Network and Information Security Directive 2), publiée le 27 décembre 2022, remplace la directive NIS 1 de 2016. Elle vient renforcer la cybersécurité des entités qui opèrent dans des secteurs considérés comme essentiels au fonctionnement de la société et de l’économie : énergie, transport, santé, infrastructures numériques, alimentation, administration publique, etc.

NIS 2 élargit considérablement le champ d’application de NIS 1 : elle concerne désormais davantage d’acteurs, de secteurs et de niveaux de maturité, en intégrant notamment des entreprises privées de taille intermédiaire dès lors qu’elles dépassent certains seuils d’effectif ou de chiffre d’affaires (voir notre article dédié pour aller plus loin). La logique de désignation par les États membres disparaît au profit d’une application directe par seuil et par secteur.

La directive impose aux entités concernées la mise en place de mesures techniques et organisationnelles pour assurer un niveau de cybersécurité proportionné aux risques. Par rapport à la première mouture, NIS 2 introduit des exigences plus précises en matière de gouvernance, de gestion de crise, de reporting d’incidents, de continuité d’activité, mais aussi de surveillance des tiers et de la chaîne d’approvisionnement numérique.

Ce dernier point constitue l’un des apports majeurs du texte dans un contexte de dépendance croissante à des prestataires Cloud, SaaS ou infogérants.

Impacts de NIS 2 sur la gestion des risques cyber liés aux tiers

NIS 2 impose aux entités concernées de prendre en compte les risques liés à leurs prestataires dans leur politique de cybersécurité. Ce point est explicitement mentionné dans l’article 21 de la directive, qui exige l’évaluation, la documentation et le suivi des risques liés à la sécurité des chaînes d’approvisionnement des produits et services TIC.

Cela concerne tout fournisseur externe ayant un accès aux systèmes d’information ou manipulant des données sensibles : prestataires cloud, éditeurs SaaS, hébergeurs, intégrateurs, infogérants et sous-traitants techniques.

Ces exigences peuvent être résumées en cinq points :

- Évaluation des risques liés aux tiers : l’entreprise doit être en mesure d’identifier les dépendances critiques, d’évaluer leur exposition aux risques et de tracer les mesures mises en place pour les maîtriser ;

- Intégration de la sécurité des tiers dans la politique globale de cybersécurité : la chaîne d’approvisionnement numérique ne peut plus être traitée à part. Les obligations s’imposent aussi bien en interne que dans les relations contractuelles ;

- Conditions de contractualisation : les clauses doivent couvrir les engagements de sécurité, les modalités de signalement d’incidents, les droits d’audit, la gestion de la sous-traitance et la continuité de service ;

- Surveillance active des prestataires : l’entreprise doit pouvoir démontrer qu’elle supervise la conformité cyber de ses fournisseurs sur la durée, notamment à travers des revues périodiques ou des dispositifs d’alerte ;

- Notification des incidents : toute faille qui affecte un service essentiel, y compris lorsqu’elle provient d’un prestataire, doit être notifiée à l’ANSSI dans un délai de 24 heures, puis actualisée sous 72 heures et complétée par un rapport final dans un délai d’un mois.

💡 Comment Provigis vous aide à répondre à ces obligations

Provigis structure le suivi des prestataires en automatisant la collecte et l’authentification des documents de conformité et en historisant les preuves. Les relances, les alertes et le reporting sont pilotés dans un environnement centralisé et sécurisé.

#3 CRA : sécuriser les produits numériques et leurs composants tiers sur toute leur durée de vie

Qu’est-ce que le CRA ?

Le Cyber Resilience Act (CRA) est un règlement européen adopté en octobre 2024 qui renforce la cybersécurité des produits numériques commercialisés dans l’Union européenne, avec des exigences tout au long de leur cycle de vie : conception, développement, mise sur le marché, mise à jour et retrait.

Le CRA entre « entièrement » en application le 11 décembre 2027, mais avec deux échéances en 2026 :

- L’obligation de notification des vulnérabilités activement exploitées s’applique dès le 11 septembre 2026 ;

- Certaines obligations de surveillance et de coopération s’appliquent dès le 11 juin 2026.

Le champ d’application du CRA est très large. Il couvre tous les produits contenant des éléments numériques, qu’il s’agisse de logiciels autonomes, d’objets connectés, de dispositifs industriels, de composants embarqués ou de services Cloud préinstallés. Il concerne les entreprises qui conçoivent, fabriquent, distribuent ou importent ces produits, y compris lorsqu’elles les intègrent dans une offre plus large.

L’objectif est de réduire la surface de vulnérabilité du marché européen, en introduisant des règles de sécurité dès la phase de développement.

💡 Pourquoi un règlement sur les produits numériques ?

Le CRA a été élaboré dans un contexte de multiplication des incidents liés à des failles logicielles non corrigées (notamment l’incident Log4Shell), à l’absence de support ou à l’intégration de bibliothèques tierces compromises. L’Union européenne y répond par une logique de cybersécurité par défaut, directement intégrée dans le marquage « CE ».

Impacts du CRA sur la gestion des risques cyber liés aux tiers

Le CRA impose aux fabricants de produits numériques une responsabilité directe sur les composants tiers qu’ils intègrent, notamment les bibliothèques logicielles, les modules open source, les firmwares et les services interconnectés. L’obligation de conformité porte non seulement sur le produit dans son ensemble, mais aussi sur les éléments numériques embarqués.

L’impact direct sur la gestion des risques liés aux tiers peut être résumé dans cinq grands blocs d’obligations :

- Évaluation de la sécurité des composants externes. Le fabricant doit identifier les éléments numériques intégrés issus de tiers, en évaluer les risques et documenter les mesures prises pour limiter l’exposition aux vulnérabilités.

- Documentation des dépendances logicielles. ****Le CRA impose la tenue d’une liste complète des composants et bibliothèques logicielles embarquées. Cette documentation doit être fournie à la demande des autorités et jointe à la documentation technique du produit.

- Notification des vulnérabilités. En cas de découverte d’une vulnérabilité activement exploitée, y compris dans un composant tiers, le fabricant doit la notifier à l’ENISA et aux utilisateurs concernés dans un délai de 24 heures, et proposer des mesures correctives dans un second temps.

- Surveillance post-commercialisation. La conformité ne s’arrête pas à la mise sur le marché. Le fabricant doit mettre en place un dispositif de veille sur les vulnérabilités de ses composants et de ses dépendances afin de garantir la sécurité des produits pendant toute leur durée de vie prévue (jusqu’à 5 ans dans certains cas).

- Mise à disposition de mises à jour correctives. Le fabricant doit fournir gratuitement les mises à jour de sécurité pour corriger les vulnérabilités découvertes, y compris si celles-ci proviennent de modules ou logiciels tiers intégrés. Le support doit être garanti pendant toute la durée de couverture annoncée.

💡 Comment Provigis vous aide à répondre à ces obligations

Provigis centralise les documents liés aux composants logiciels ou modules tiers intégrés dans vos produits, notamment les attestations de conformité, certificats, fiches techniques ou preuves de mise à jour. La plateforme automatise la collecte auprès des fournisseurs, déclenche des alertes en cas de document manquant ou expiré et conserve un historique exploitable pour la constitution du dossier technique exigé par le CRA.

#4 Data Act : encadrer l’accès aux données pour limiter les risques de sécurité liés aux interconnexions

Qu’est-ce que le Data Act ?

Le Data Act, ou règlement (UE) 2023/2854, a été adopté le 13 décembre 2023 et publié au Journal officiel de l’Union européenne le 22 décembre 2023. Il s’appliquera progressivement à partir du 12 septembre 2025, avec des dispositions transitoires jusqu’en 2028 selon les cas.

Le texte impose des règles communes pour encadrer l’accès, le partage et la portabilité des données générées par les produits connectés et les services associés. Il concerne les fabricants, les fournisseurs de services numériques, les utilisateurs professionnels ainsi que les tiers autorisés à accéder aux données (par exemple les prestataires de maintenance, les plateformes tierces, les développeurs d’applications, etc.).

Son objectif est de favoriser un usage plus fluide et plus équitable des données d’usage (par opposition aux données personnelles), tout en garantissant un haut niveau de protection des droits économiques et de la sécurité des systèmes impliqués.

💡 Les deux constats qui ont motivé le Data Act

Les produits et services connectés génèrent d’importants volumes de données d’usage souvent verrouillées par les fabricants ou opérateurs techniques. L’ « ouverture forcée » de ces données à des tiers (article 4 à 6 du Data Act) crée de nouvelles zones d’exposition au risque, notamment via des interconnexions API, des partages entre services ou des traitements déportés sur des environnements non maîtrisés.

Impacts du Data Act sur la gestion des risques cyber liés aux tiers

L’ouverture obligatoire des données d’usage à des tiers introduit un nouveau risque structurel : celui de multiples points d’accès à des systèmes critiques ou sensibles via des interconnexions techniques non maîtrisées. Le Data Act n’est pas un texte sur la cybersécurité, mais il impose des mesures de contrôle explicites sur les accès accordés.

On compte trois principales exigences qui concernent directement la gestion des tiers :

- Encadrement des accès techniques. Les entreprises doivent garantir que l’accès aux données par un tiers ne crée pas de vulnérabilité technique dans leurs systèmes. Cette exigence couvre les protocoles de connexion, les clés d’authentification et les droits attribués.

- Traçabilité des consultations et transferts. Le responsable du produit ou du service connecté doit pouvoir tracer les requêtes effectuées par chaque tiers autorisé, y compris en cas de transfert automatisé via API.

- Exclusion des accès non autorisés ou à risque. L’article 4 précise que l’accès ne doit pas être accordé s’il présente un risque pour la cybersécurité, la confidentialité des données ou le bon fonctionnement du produit. L’entreprise doit pouvoir documenter son refus.

💡 Comment Provigis vous aide à répondre à ces obligations

En tant que tiers de collecte probatoire, Provigis centralise les documents justificatifs relatifs aux conditions d’accès aux données par des tiers : contrats, annexes de sécurité, engagements de confidentialité ou clauses contractuelles qui encadrent l’usage des données. La plateforme automatise la collecte, vérifie la validité des pièces et archive les preuves dans un environnement sécurisé pour faciliter la démonstration de conformité en cas de contrôle.

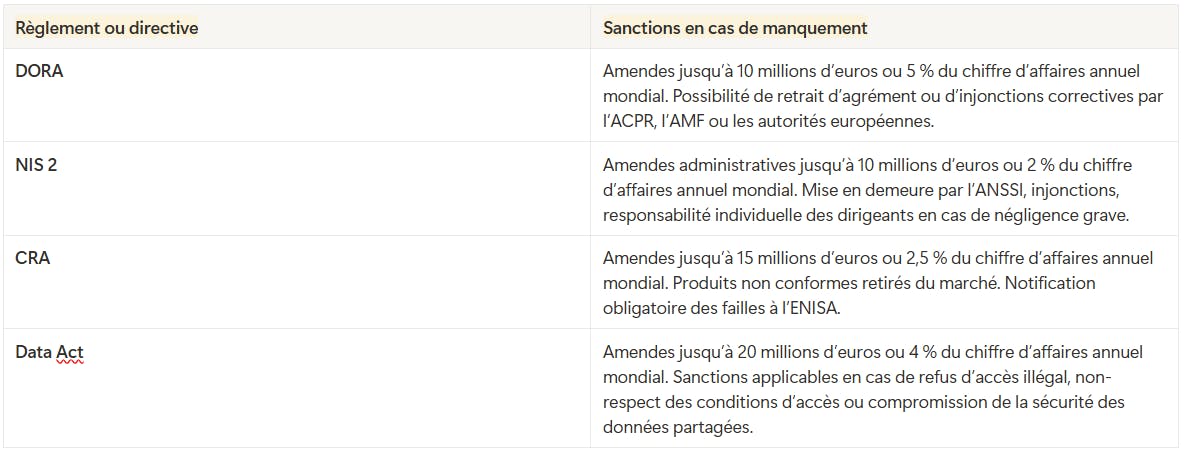

Quelles sanctions en cas de non-conformité aux exigences de gestion des risques cyber de vos tiers ?

Dans les quatre réglementations analysées (DORA, NIS 2, CRA, Data Act), la non-conformité expose l’entreprise à des sanctions financières, réglementaires et réputationnelles directes. Nous les avons résumées dans le tableau suivant.

Règlement ou directive et Sanctions en cas de manquement :

1) DORA

Amendes jusqu’à 10 millions d’euros ou 5 % du chiffre d’affaires annuel mondial. Possibilité de retrait d’agrément ou d’injonctions correctives par l’ACPR, l’AMF ou les autorités européennes.

2) NIS 2

Amendes administratives jusqu’à 10 millions d’euros ou 2 % du chiffre d’affaires annuel mondial. Mise en demeure par l’ANSSI, injonctions, responsabilité individuelle des dirigeants en cas de négligence grave.

3) CRA

Amendes jusqu’à 15 millions d’euros ou 2,5 % du chiffre d’affaires annuel mondial. Produits non conformes retirés du marché. Notification obligatoire des failles à l’ENISA.

4) Data Act

Amendes jusqu’à 20 millions d’euros ou 4 % du chiffre d’affaires annuel mondial. Sanctions applicables en cas de refus d’accès illégal, non-respect des conditions d’accès ou compromission de la sécurité des données partagées.

La menace cyber se déplace : tiers, interconnexions et IA à l’origine des intrusions

L’IA est en train de bouleverser le paysage de la cybersécurité… mais pas toujours du côté qu’on espère. Si elle permet aux éditeurs d’outils de sécurité de renforcer la détection comportementale, la remédiation proactive ou encore l’analyse prédictive, ce sont surtout les attaquants qui, en 2024, en tirent le meilleur parti opérationnel.

Du côté offensif, l’IA joue un rôle d’accélérateur à tous les niveaux de la chaîne d’attaque : génération de messages de phishing crédibles, clonage vocal dans les fraudes à l’autorité, analyse automatisée des failles exposées chez les fournisseurs, etc.

Cette montée en puissance de l’attaque assistée par IA va de pair avec une double dynamique préoccupante : une professionnalisation croissante des cybercriminels, organisés en écosystèmes structurés (RaaS, infostealers, botnets à la demande), et une multiplication des points d’entrée liés à l’interconnexion généralisée entre entreprises, prestataires et outils Cloud.

Dans cette deuxième partie, nous analysons quatre tendances qui redessinent le paysage de la menace cyber en France :

- L’élargissement de la surface d’attaque via les tiers connectés ;

- La multiplication des attaques par rebond ;

- L’infusion de l’IA dans les techniques d’attaque, avec quatre mutations documentées (ingénierie sociale, détection automatisée de failles, outils en libre-service, chantage à la divulgation) ;

- Et enfin, la reconfiguration des modèles de monétisation des cyberattaquants.

Chacune de ces tendances affecte directement la sécurité des tiers… et donc la vôtre.

Une surface d’attaque démultipliée par l’interconnexion avec les tiers

L’extension des systèmes d’information vers des environnements interconnectés (prestataires Cloud, éditeurs SaaS, plateformes de collaboration, API, sous-traitants IT) a radicalement modifié la topologie des risques cyber. Ce ne sont plus uniquement les actifs internes de l’entreprise qui doivent être protégés, mais l’ensemble des points de contact numériques avec l’extérieur.

En 2025, l’exposition aux cybermenaces ne dépend donc plus de la seule maturité interne. Elle dépend aussi du niveau de sécurité des prestataires techniques qui disposent d’un accès (direct ou indirect) à vos systèmes, vos données ou vos utilisateurs.

Il faut composer avec trois zones d’extension critiques du risque cyber :

- Accès fournisseurs aux SI de l’entreprise : qu’il s’agisse d’un hébergeur, d’un prestataire de maintenance ou d’un éditeur SaaS interfacé au système de facturation, les droits accordés à des tiers multiplient les portes d’entrée exploitables en cas de compromission ;

- API exposées et interconnexions non gouvernées : les flux inter-systèmes sont de plus en plus ouverts pour des raisons de productivité. Or, les API mal sécurisées sont une cible privilégiée par les pirates informatiques. Il suffit d’une seule faille dans une API pour permettre un accès latéral au SI principal.

- Déportation des traitements sur des environnements hybrides : entre Cloud public, applications métiers hébergées chez des prestataires et outils de collaboration externes, la visibilité sur les flux, les accès et les responsabilités se fragmente. La supervision de la sécurité devient plus complexe et plus partagée… et donc plus risquée.

💡 Le chiffre à connaître

La maîtrise de cette surface d’attaque étendue impose une cartographie fine des prestataires interconnectés, une gouvernance rigoureuse des flux et un contrôle actif des droits accordés. Dans le baromètre 2025 du CESIN, 40 % des entreprises françaises ont clairement identifié des risques critiques liés à la sous-traitance, à la difficulté d’auditer les environnements Cloud et à la gouvernance des accès délégués.

Les attaques par rebond : des tiers moins protégés utilisés comme tremplin

Les attaques par rebond, ou attaques indirectes via un prestataire, consistent à compromettre un acteur tiers connecté au système d’information d’une entreprise cible pour l’atteindre sans l’attaquer frontalement.

L’attaque par rebond repose sur une asymétrie : la cible principale (grande entreprise, administration) est souvent bien protégée… mais ses fournisseurs ou sous-traitants le sont beaucoup moins. Les pirates exploitent alors cette vulnérabilité périphérique pour atteindre la cible principale, qui est potentiellement plus lucrative.

C’est également un moyen pour les cybercriminels de rendre l’origine de l’attaque difficilement traçable et de retarder la détection et la réaction.

💡 Le chiffre à connaître

Selon le baromètre CESIN 2025, 27 % des entreprises françaises déclarent avoir subi une attaque liée à un prestataire ou un partenaire externe en 2024. Ce chiffre confirme une tendance structurelle déjà relevée en 2023, où les attaques par rebond représentaient plus de 24 % des incidents recensés.

Plusieurs cas d’attaques par rebond ont marqué les esprits ces 6 dernières années :

- Airbus a subi plusieurs attaques par rebond, notamment en 2019 via des sous-traitants de l’aéronautique, puis en 2023 via un poste compromis chez Turkish Airlines, avec la fuite d’une quantité massive de données personnelles ;

- Mailchimp, Signal ou encore Trezor ont été victimes d’attaques indirectes via des prestataires techniques ou des ESN partenaires ;

- Un petit prestataire français de gestion de paie a été compromis en 2023, avec un préjudice estimé à 70 millions de dollars pour ses clients, dont plusieurs grands comptes.

Les entreprises ne peuvent plus se limiter à sécuriser leur propre infrastructure. Elles doivent intégrer dans leur dispositif de cybersécurité la surveillance active des tiers connectés, que ce soit leurs fournisseurs, leurs prestataires IT ou leurs sous-traitants.

Ce travail passe par un inventaire dynamique des accès, des revues périodiques, des clauses contractuelles claires (et exigeantes) sur la cybersécurité et un suivi documentaire rigoureux pour éviter les angles morts.

Des cyberattaques de plus en plus dopées à l’IA

L’IA générative a connu un renouveau fulgurant fin 2022, mais ce n’est qu’en 2024 qu’elle a commencé à infuser dans la menace cyber, comme le note le baromètre CESIN. L’IA a à la fois démultiplié :

- La productivité des pirates informatiques, en automatisant la détection des failles et le développement de scripts d’attaque ;

- Leur capacité à produire des scénarios d’ingénierie sociale crédibles (deepfakes et voix clonées qui facilitent les attaques de type « arnaque au président » et « fraude au faux fournisseur».

Cette industrialisation des cyberattaques va de pair avec une structuration professionnelle des attaquants, qui s’organisent en Ransomware-as-a-Service, en infostealers et en services de botnets à la demande, parfois soutenus par des financements étatiques.

Tendance #1 : l’ingénierie sociale amplifiée par l’IA

Le phishing reste, en 2024, le premier vecteur d’intrusion : 60 % des entreprises françaises qui ont été victimes d’une cyberattaque l’identifient comme le point d’entrée initial, loin devant l’exploitation de failles (47 %) et les attaques DDoS (41 %).

C’est déjà le cas depuis au moins 5 ans. Mais ce qui change, c’est la forme. L’IA générative a transformé le phishing « artisanal » en un dispositif sophistiqué, difficile à repérer pour une cible non initiée ou non sensibilisée.

L’IA permet aujourd’hui de cloner une voix à partir d’un fichier audio de quelques secondes, ou de produire une vidéo truquée relativement crédible en quelques minutes. Résultat : les attaques d’ingénierie sociale gagnent en efficacité, en particulier dans les cas d’« arnaques au président ».

💡 Le chiffre à connaître

Les deepfakes sont désormais impliqués dans 9 % des fraudes identifiées en France. Une part jugée « très significative » par les RSSI interrogés dans le baromètre du CESIN. Typiquement : une voix connue (DG, DAF) appelle le comptable, demande un virement vers un nouveau RIB ou un accès à la plateforme bancaire dans l’urgence. Le collaborateur ne soupçonne pas un deepfake et cède.

Tendance #2 : l’IA au service de la détection automatisée de failles chez les tiers

L’industrialisation des phases de repérage grâce à l’IA est l’une des évolutions les plus préoccupantes observées en 2024. Les cyberattaquants exploitent des outils capables d’identifier rapidement les prestataires techniques faiblement sécurisés dans l’écosystème de dizaines, voire de centaines d’entreprises cibles.

Ces outils combinent :

- des bases de données d’exposition (Shodan, Censys, ZoomEye) ;

- des analyseurs de configurations ouvertes (certificats SSL publics, versions logicielles) ;

- des catalogues de vulnérabilités connues (CVE) ;

- des modèles de priorisation pour hiérarchiser les cibles selon leur niveau de criticité.

L’IA joue ici un rôle multiplicateur : elle réduit considérablement le temps nécessaire pour repérer une faille exploitable et automatise une grande partie du travail d’attaque. Ce fonctionnement s’inspire de celui des outils de cybersécurité défensive, mais détourné à des fins offensives.

Tendance #3 : des outils en libre-service pour des cyberattaquants débutants

En 2024, les cyberattaques peuvent être menées par des acteurs qui n’ont pas forcément des compétences avancées en la matière. Le cybercrime s’industrialise avec une offre logicielle prête à l’emploi, disponible à l’achat ou à la location sur des forums privés ou des marketplaces du dark web.

Ces outils sont monnayés entre 30 et 300 euros, et sont donc à la portée de tous les hackers. Certains acteurs du cybercrime proposent même des solutions de type Ransomware-as-a-Service (RaaS). Ce sont des plateformes qui fournissent des ransomwares prêts à l’emploi, avec un abonnement et une commission (20 à 30 %) perçue sur la rançon payée par l’entreprise cible pour récupérer ses données cryptées.

Ces services s’échangent sur des forums russophones ou anglophones fermés, ou via des canaux Telegram. Leur accessibilité accélère la diffusion des attaques, notamment dans des environnements interconnectés, où une seule compromission peut donner accès à tout un portefeuille de clients ou de partenaires.

💡 Le phénomène « LockBit »

Certains ransomwares comme LockBit ont été distribués à grande échelle via ce modèle, avec une implication avérée dans plusieurs attaques par rebond en Europe entre 2022 et 2024. Les pirates informatiques « affiliés » visent souvent des petits prestataires qui disposent d’un accès à des cibles plus lucratives.

Tendance #4 : transformation des modèles de monétisation des cyberattaques

En 2024, la France a enregistré le taux le plus élevé d'attaques par ransomware d’Europe : 74 % des entreprises interrogées déclarent avoir été touchées, contre 64 % en 2023 ([selon le State of Ransomware](https://www.sophos.com/fr-fr/press/press-releases/2024/04/ransomware-payments-increase-500-last-year-finds-sophos-state#:~:text=Cette année%2C la France a,aux 64 %25 signalés en 2023.) réalisé par Sophos).

Mais derrière cette progression chiffrée se cache une transformation beaucoup plus significative : le chiffrement des données, principal moyen d’action des pirates informatiques, perd du terrain au profit de modèles hybrides ou alternatifs, plus discrets et parfois plus rentables.

Les attaquants ne se contentent plus de bloquer l’accès aux fichiers et données de la victime. Ils récupèrent d’abord les données sensibles (documents internes, fichiers RH, contrats, emails confidentiels…), puis menacent de les publier. Le but n’est plus uniquement technique, il est psychologique : provoquer une crise de réputation ou faire pression sur les dirigeants pour obtenir le règlement rapide d’une rançon.

Mylène Jarossay, CISO de LVMH et vice-présidente du CESIN, explique : « Nous constatons une diminution des chiffrements par rançongiciels, probablement liée à une meilleure capacité de ‘recover’ des entreprises. Mais on voit parallèlement de plus en plus de chantage à la divulgation de données, car la pression médiatique peut s’avérer plus dévastatrice qu’un chiffrement classique. »

Référencer, contractualiser, contrôler : la méthode en trois étapes pour maîtriser le risque cyber lié aux prestataires

La majorité des attaques par rebond ciblent les prestataires qui n’ont pas été correctement qualifiés, encadrés et/ou suivis par l’entreprise cliente. Ce n’est donc pas uniquement la robustesse du système d’information interne qui détermine l’exposition au risque cyber, mais aussi la capacité à structurer les relations fournisseurs et prestataires avec rigueur, méthode et (surtout) continuité.

Dans cette section, nous détaillons les trois étapes à suivre pour maîtriser le risque cyber lié à vos tiers :

- Une qualification exigeante dès la phase d’appel d’offres, pour ne pas référencer un prestataire qui présente des lacunes critiques de sécurité ;

- Un cadrage contractuel documenté qui fixe les exigences techniques, les obligations de transparence et les leviers d’audit, de remédiation et de sortie ;

- Une évaluation périodique des fournisseurs actifs pour détecter les écarts de conformité, les signaux faibles et les évolutions de périmètre non maîtrisées.

Ces trois volets doivent être pensés comme un enchaînement logique : la sélection filtre les risques d’entrée, le contrat crée un socle de contrôle et la surveillance détecte les écarts dans le temps.

#1 Intégrer la cybersécurité dans la sélection des fournisseurs dès l’appel d’offres

Le risque cyber commence à l’appel d’offres ou la phase de sourcing, dès lors que la mission qui incombe au prestataire recherché prévoit la manipulation de données, l’interfaçage avec un système ou la fourniture d’un service numérique.

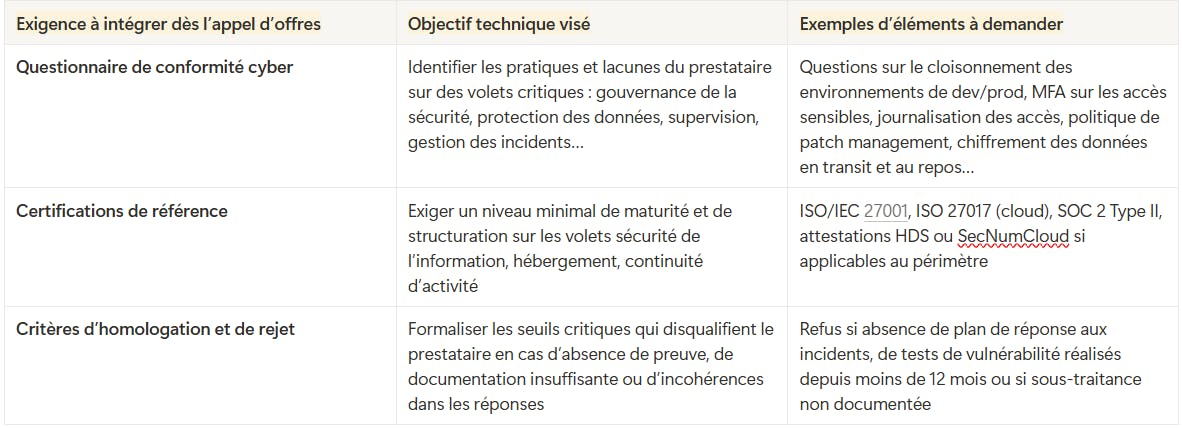

Dans ce contexte, les exigences cybersécurité doivent être formalisées dans le processus de sélection, au même titre que les critères économiques, opérationnels et éventuellement RSE (achats responsables).

Voici les trois leviers à intégrer en amont du choix du fournisseur. Provigis vous permet d’automatiser la collecte et l’authentification de l’ensemble des documents de conformité nécessaires, ainsi que l’administration d’un questionnaire de cybersécurité.

Exigence à intégrer dès l’appel d’offres :

1) Questionnaire de conformité cyber :

Identifier les pratiques et lacunes du prestataire sur des volets critiques : gouvernance de la sécurité, protection des données, supervision, gestion des incidents…

Exemples d’éléments à demander : Questions sur le cloisonnement des environnements de dev/prod, MFA sur les accès sensibles, journalisation des accès, politique de patch management, chiffrement des données en transit et au repos…

2) Certifications de référence

Exiger un niveau minimal de maturité et de structuration sur les volets sécurité de l’information, hébergement, continuité d’activité

Exemples d’éléments à demander : ISO/IEC 27001, ISO 27017 (cloud), SOC 2 Type II, attestations HDS ou SecNumCloud si applicables au périmètre

3) Critères d’homologation et de rejet

Formaliser les seuils critiques qui disqualifient le prestataire en cas d’absence de preuve, de documentation insuffisante ou d’incohérences dans les réponses

Exemples d’éléments à demander : Refus si absence de plan de réponse aux incidents, de tests de vulnérabilité réalisés depuis moins de 12 mois ou si sous-traitance non documentée

📌 Le cas typique : l’exemple du prestataire « historique » non qualifié

Une entreprise confie la refonte d’un extranet client à son prestataire web habituel sans administrer de questionnaire de sécurité et sans exiger de certification. Le budget est compétitif, les délais raisonnables et la collaboration déjà bien rodée.

Quelques semaines après la mise en ligne, une faille critique non corrigée dans le framework utilisé permet à un tiers d’accéder à l’espace d’administration sans authentification renforcée. Résultat : fuite de données clients, dépôt de plainte et notification à la CNIL. L’enquête interne révèle les éléments suivants :

⇒ aucune exigence cybersécurité n’avait été intégrée dans le cahier des charges ;

⇒ le prestataire n’avait jamais réalisé de test d’intrusion ni de revue de code tierce ;

⇒ l’environnement de préprod et celui de production étaient hébergés sur la même VM.

Ce cas, très courant dans les PME, rappelle qu’un fournisseur historique n’est pas forcément conforme. En matière de cybersécurité, l’absence de preuve de maturité doit être traitée comme un risque avéré.

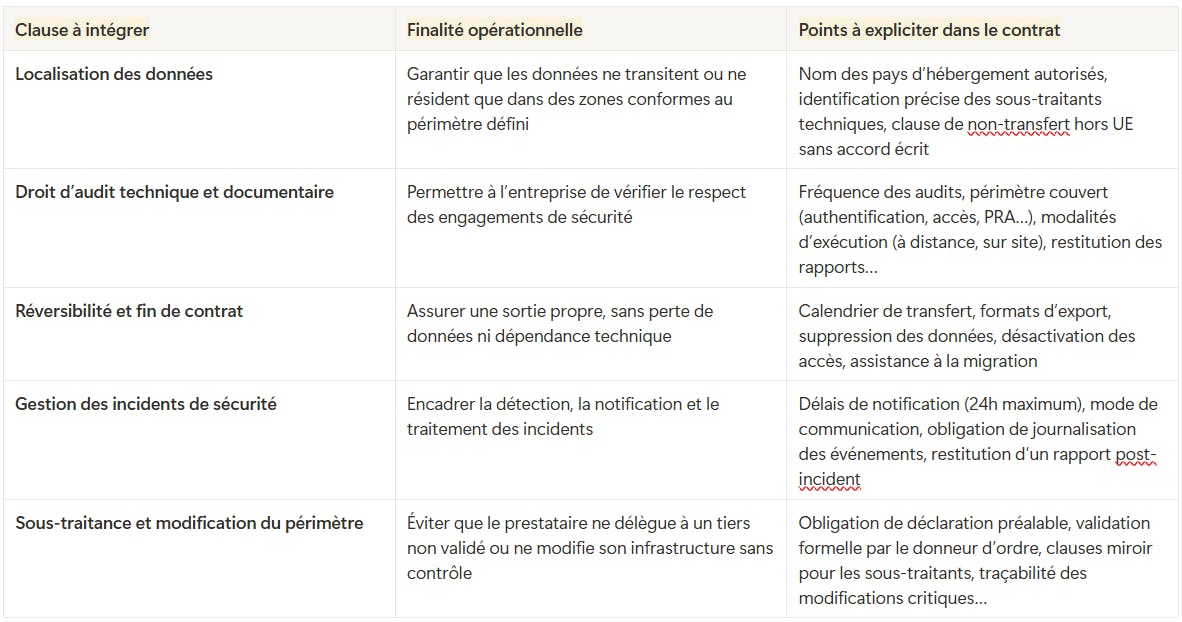

#2 Formaliser des clauses cybersécurité précises dans les contrats fournisseurs

Le contrat fixe les exigences de sécurité applicables au périmètre externalisé. Il vient encadrer juridiquement la relation, mais surtout à documenter les obligations techniques, les droits de contrôle et les mesures de remédiation exigées du prestataire.

En cas d’incident ou de non-conformité, le contrat permettra à l’entreprise de prouver qu’elle a mis en place un dispositif de gouvernance structuré sur ses tiers.

Un contrat bien construit devra couvrir au minimum les cinq blocs suivants :

Clause à intégrer :

1) Localisation des données

Garantir que les données ne transitent ou ne résident que dans des zones conformes au périmètre défini

Points à expliciter dans le contrat

Nom des pays d’hébergement autorisés, identification précise des sous-traitants techniques, clause de non-transfert hors UE sans accord écrit

2) Droit d’audit technique et documentaire

Permettre à l’entreprise de vérifier le respect des engagements de sécurité

Points à expliciter dans le contrat

Fréquence des audits, périmètre couvert (authentification, accès, PRA…), modalités d’exécution (à distance, sur site), restitution des rapports…

3) Gestion des incidents de sécurité

Encadrer la détection, la notification et le traitement des incidents

Points à expliciter dans le contrat

Délais de notification (24h maximum), mode de communication, obligation de journalisation des événements, restitution d’un rapport post-incident

4) Gestion des incidents de sécurité

Encadrer la détection, la notification et le traitement des incidents

Points à expliciter dans le contrat

Délais de notification (24h maximum), mode de communication, obligation de journalisation des événements, restitution d’un rapport post-incident

5) Sous-traitance et modification du périmètre

Éviter que le prestataire ne délègue à un tiers non validé ou ne modifie son infrastructure sans contrôle.

Points à expliciter dans le contrat

Obligation de déclaration préalable, validation formelle par le donneur d’ordre, clauses miroir pour les sous-traitants, traçabilité des modifications critiques…

C’est ce niveau de formalisation contractuelle qui permettra d’éviter les angles morts juridiques en cas d’audit, de litige ou de fuite de données. Il rend également possible la mise en œuvre de plans de remédiation lorsque le fournisseur n’est plus en conformité avec les engagements pris.

#3 Mettre en place une évaluation continue des risques cyber liés aux fournisseurs

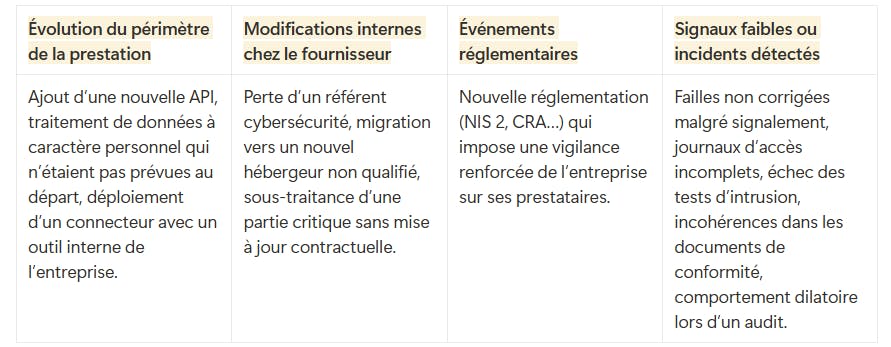

Le risque cyber d’un fournisseur n’est pas figé au moment de la contractualisation. Il peut évoluer sous l’effet de (très) nombreux critères.

Évolution du périmètre de la prestation

Ajout d’une nouvelle API, traitement de données à caractère personnel qui n’étaient pas prévues au départ, déploiement d’un connecteur avec un outil interne de l’entreprise.

Modifications internes chez le fournisseur

Perte d’un référent cybersécurité, migration vers un nouvel hébergeur non qualifié, sous-traitance d’une partie critique sans mise à jour contractuelle.

Événements réglementaires

Nouvelle réglementation (NIS 2, CRA…) qui impose une vigilance renforcée de l’entreprise sur ses prestataires.

Signaux faibles ou incidents détectés

Failles non corrigées malgré signalement, journaux d’accès incomplets, échec des tests d’intrusion, incohérences dans les documents de conformité, comportement dilatoire lors d’un audit.

Une évaluation unique au moment du référencement ne permettra pas de détecter la fluctuation dans la conformité du prestataire ou fournisseur. Elle doit être renouvelée, avec une logique de surveillance active et de réévaluation périodique.

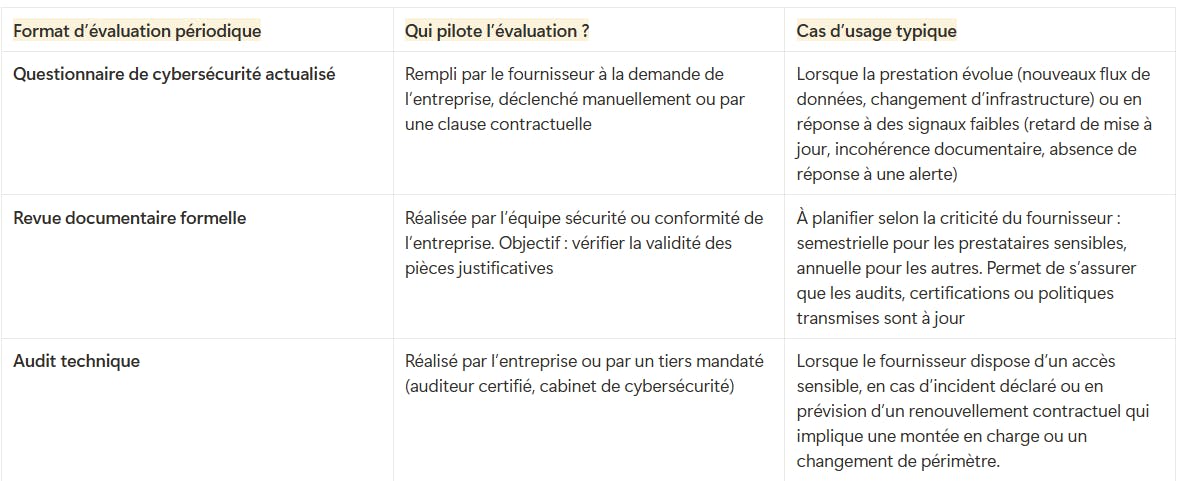

Format d’évaluation périodique :

1) Questionnaire de cybersécurité actualisé

Rempli par le fournisseur à la demande de l’entreprise, déclenché manuellement ou par une clause contractuelle

Cas d’usage typique :

Lorsque la prestation évolue (nouveaux flux de données, changement d’infrastructure) ou en réponse à des signaux faibles (retard de mise à jour, incohérence documentaire, absence de réponse à une alerte)

2) Revue documentaire formelle

Réalisée par l’équipe sécurité ou conformité de l’entreprise. Objectif : vérifier la validité des pièces justificatives.

Cas d’usage typique

À planifier selon la criticité du fournisseur : semestrielle pour les prestataires sensibles, annuelle pour les autres. Permet de s’assurer que les audits, certifications ou politiques transmises sont à jour

3) Audit technique :

Réalisé par l’entreprise ou par un tiers mandaté (auditeur certifié, cabinet de cybersécurité)

Cas d’usage typique

Lorsque le fournisseur dispose d’un accès sensible, en cas d’incident déclaré ou en prévision d’un renouvellement contractuel qui implique une montée en charge ou un changement de périmètre.

Provigis permet de structurer ce processus de réévaluation continue en automatisant la collecte et l’authentification des documents de conformité, avec la possibilité d’administrer un questionnaire de cybersécurité mis à jour. La plateforme déclenche également des alertes sur les pièces expirées et centralise les réponses et les historiques dans un tableau de bord consultable et exportable en cas d’audit.

Piloter la conformité de vos tiers avec Provigis : une solution SaaS probatoire et opérationnelle

Créé en 2009 à l’initiative du Club des Acheteurs, Provigis est un Tiers de Collecte Probatoire (TCP) reconnu et une plateforme SaaS de référence pour la gestion documentaire, l’évaluation de la conformité et le suivi du risque cyber des tiers.

Nous outillons les DSI, DPO, Directions Achats et Directions Générales d’organisations publiques et privées afin de sécuriser les relations fournisseurs à chaque étape du cycle de vie contractuel. Notre approche couvre la collecte probatoire, le pilotage en temps réel et l’accompagnement à la remédiation.

- Collecte et vérification probatoire des documents

Certifications, attestations, clauses RGPD, preuves de mise en conformité… tous les documents sont centralisés, authentifiés et historisés.

- Administration des questionnaires

Questionnaires cybersécurité et RGPD sur mesure, adaptés au niveau de criticité des fournisseurs. Possibilité d’ajouter des modules d’auto-évaluation (cyberscore).

- Suivi en temps réel et alertes automatisées

Surveillance de la validité des documents, alertes sur les échéances, scoring technique (via Security Scorecard) et indicateurs de performance accessibles en dashboard.

- E-signature et traçabilité

Signature électronique intégrée et journalisation de toutes les actions effectuées sur la plateforme pour une transparence totale en cas d’audit.

- Intégration dans vos outils

API ouvertes pour connecter Provigis à vos outils de gestion des fournisseurs, ERP, SRM ou plateformes de cybersécurité.

- Veille réglementaire embarquée

Suivi des évolutions liées à DORA, NIS 2, CRA, RGPD, et aide à l’ajustement de vos politiques de conformité.

- Accompagnement à la remédiation

Plan d’actions personnalisé, régularisation documentaire, relances fournisseurs et assistance au suivi de mise en conformité.

Vous souhaitez sécuriser votre écosystème en matière de cybersécurité, mais aussi couvrir l’ensemble des risques liés à vos tiers (juridiques, réglementaires, opérationnels) ? Réservez votre démo.